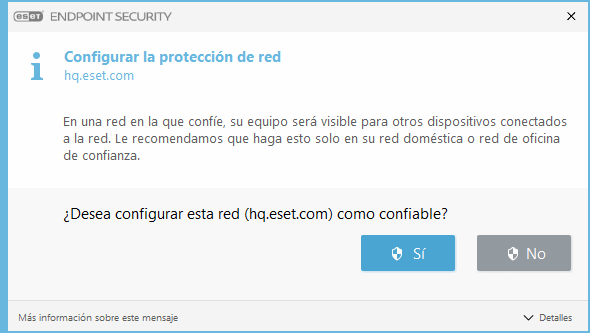

Configurar la protección de red

Es necesario configurar las redes conectadas para proteger el equipo en un entorno de red. Puede permitir que otros usuarios accedan a su equipo mediante la configuración de protección de la red para permitir el uso compartido. Haga clic en Configuración > Protección de red > Redes conectadas y haga clic en el siguiente vínculo conectado a la red. Una notificación mostrará opciones para configurar la red elegida como confiable.

De manera predeterminada, ESET Endpoint Security utiliza la configuración de Windows cuando se detecta una nueva red. Para mostrar una ventana de diálogo cuando se detecta una nueva red, cambie el tipo de protección de nuevas redes para preguntarle al usuario en Redes conocidas. La configuración de la protección de red se produce cada vez que el equipo se conecta a una nueva red. Por lo tanto, generalmente no es necesario definir las Zonas de confianza.

Existen dos modos de protección de red que puede seleccionar en la ventana Configurar protección de red:

- Sí: para una red confiable (red doméstica o de oficina). Su equipo y los archivos compartidos almacenados en su equipo están visibles para otros usuarios en la red y estos pueden acceder a los recursos del equipo. Recomendamos el uso de esta configuración al acceder a una red local segura.

- No: para redes no confiables (red pública). Los archivos y las carpetas en su equipo no se comparten con otros usuarios en la red o no están visibles para ellos, y el uso compartido de recursos del equipo está desactivado. Recomendamos el uso de esta configuración al acceder a redes inalámbricas.

Una configuración de red incorrecta puede suponer un riesgo para la seguridad de su equipo. |

En forma predeterminada, las estaciones de trabajo de un red confiable cuentan con permiso de acceso a los archivos e impresoras compartidos, tienen la comunicación RPC entrante habilitada y tienen disponible el uso compartido del escritorio remoto. |

Para obtener más detalles sobre esta característica, lea el siguiente artículo de la base de conocimiento de ESET: