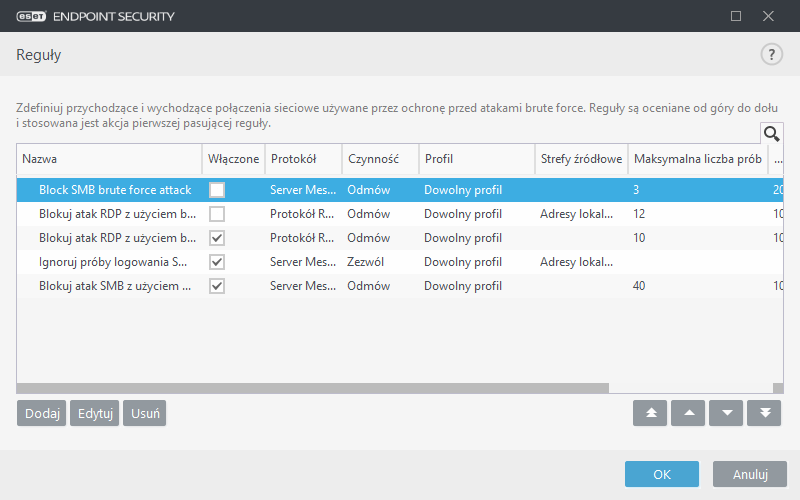

Reguły

Reguły ochrony przed atakami typu brute force umożliwiają tworzenie, edytowanie i wyświetlanie reguł dla przychodzących i wychodzących połączeń sieciowych. Wstępnie zdefiniowanych reguł nie można edytować ani usuwać.

Zarządzanie regułami ochrony przed atakami brute force

- Dodaj – kliknij, aby utworzyć nową regułę ochrony przed atakami brute force.

- Edytuj — kliknij, aby edytować istniejącą regułę ochrony przed atakami brute force.

- Usuń — tę opcję należy zaznaczyć i kliknąć w celu usunięcia wyjątku z listy reguł IDS.

Na początek/W górę/W dół/Na koniec — te opcje umożliwiają dostosowywanie priorytetów reguł.

Na początek/W górę/W dół/Na koniec — te opcje umożliwiają dostosowywanie priorytetów reguł.

W celu zapewnienia możliwie najlepszej ochrony, stosowana jest reguła blokowania z najniższą wartością Maksymalna liczba prób, gdy do warunków wykrycia pasuje wiele reguł blokowania, nawet jeśli reguła znajduje się niżej na liście Reguł. |

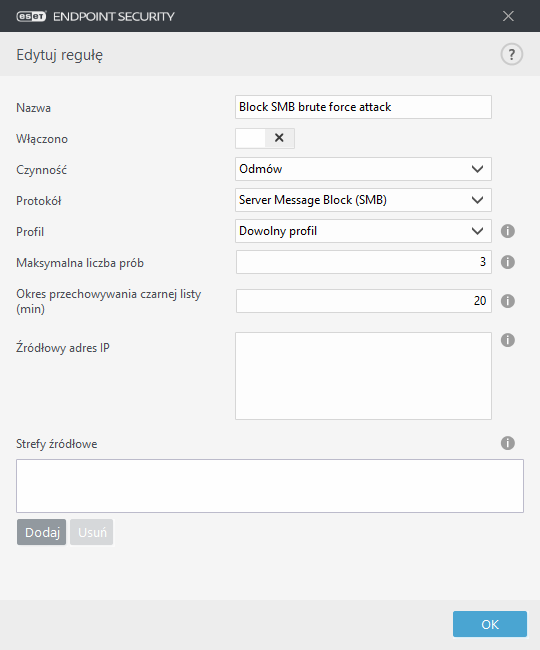

Edytor reguł

Nazwa — nazwa reguły.

Włączona — przesuń suwak w pozycję wyłączenia, jeśli chcesz pozostawić regułę na liście, ale nie chcesz jej używać.

Akcja — wybierz opcję Odmów lub Zezwól na połączenie, jeśli ustawienia reguły są spełnione.

Protokół — protokół komunikacyjny, który ma zostać sprawdzony przez regułę.

Profil — reguły własne można ustawiać i stosować dla poszczególnych profili.

Maksymalna liczba prób – Maksymalna dozwolona liczba prób powtórzenia ataku do momentu zablokowania adresu IP i dodania go do czarnej listy.

Okres przechowywania czarnej listy (min) — ustawia czas wygaśnięcia adresu z czarnej listy.

Źródłowy adres IP — lista adresów IP / zakresów / podsieci. W przypadku wielu adresów należy oddzielić je przecinkami.

Strefy źródłowe — umożliwia dodanie w tym miejscu wstępnie zdefiniowanej lub utworzonej strefy z zakresem adresów IP, klikając przycisk Dodaj.