Launcher controllo personalizzato

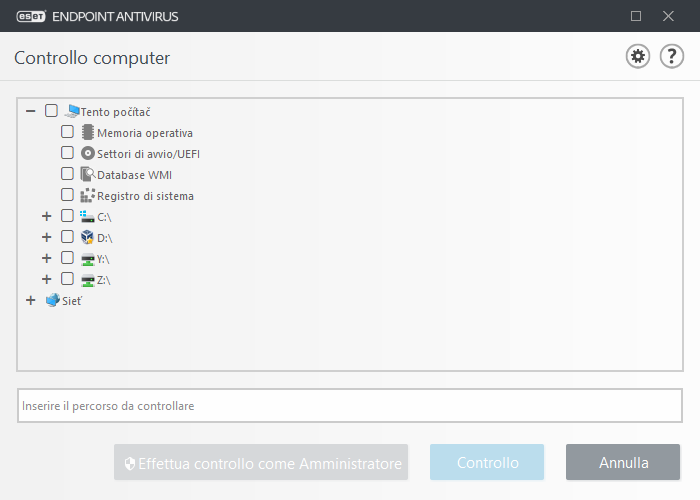

Se si desidera controllare solo una specifica destinazione, è possibile utilizzare lo strumento del controllo personalizzato facendo clic su Controllo computer > Controllo personalizzato e selezionando un'opzione dal menu a discesa ![]() > Oggetti da controllare oppure scegliendo destinazioni specifiche dalla struttura (ad albero) della cartella.

> Oggetti da controllare oppure scegliendo destinazioni specifiche dalla struttura (ad albero) della cartella.

La finestra Destinazioni di controllo consente all'utente di definire gli oggetti (memoria, unità, settori, file e cartelle) su cui vengono ricercate le infiltrazioni.

Il menu a discesa Destinazioni di controllo consente di selezionare le destinazioni di controllo predefinite.

- Attraverso le impostazioni di profilo: consente di selezionare le destinazioni nel profilo di controllo selezionato.

- Supporti rimovibili: consente di selezionare dischi, supporti di archiviazione USB, CD/DVD.

- Unità locali: consente di selezionare tutti gli hard disk del sistema.

- Unità di rete: consente di selezionare tutte le unità di rete mappate.

- Selezione personalizzata: consente di annullare tutte le selezioni precedenti.

La struttura (ad albero) delle cartelle contiene anche destinazioni di controllo specifiche.

- Memoria operativa: consente di controllare tutti i processi e i dati attualmente utilizzati dalla memoria operativa.

- Settori di avvio/UEFI: consente di controllare i settori di avvio e UEFI alla ricerca di malware. Per ulteriori informazioni sullo scanner UEFI, consultare il glossario.

- Database WMI: esegue il controllo dell'intero database Windows Management Instrumentation WMI, di tutti gli spazi dei nomi, di tutte le istanze della classe e di tutte le proprietà. Ricerca riferimenti a file infetti o malware incorporati come dati.

- Registro di sistema: consente di controllare l'intero registro di sistema, tutte le chiavi e le sottochiavi. Ricerca riferimenti a file infetti o malware incorporati come dati. Durante la pulizia dei rilevamenti, il riferimento rimane nel registro di sistema per garantire che non andranno persi dati importanti.

Per portarsi rapidamente in una destinazione di controllo (file o cartella), digitarne il percorso nel campo di testo sotto la struttura ad albero. Il percorso fa distinzione tra maiuscolo e minuscolo. Per includere la destinazione nel controllo, selezionare la relativa casella di controllo nella struttura ad albero.

Gli elementi infetti non vengono puliti automaticamente. Il controllo senza rimozione può essere utilizzato per ottenere una panoramica dello stato di protezione corrente. È inoltre possibile scegliere tra tre livelli di pulizia facendo clic su Configurazione avanzata > Motore di rilevamento > Controllo su richiesta > Parametri ThreatSense > Pulizia. Se si desidera effettuare solo un controllo del sistema senza azioni di pulizia aggiuntive, selezionare Controlla senza pulire. La cronologia dei controlli viene salvata nei rapporti di controllo.

Se l'opzione Ignora esclusioni è selezionata, i file con estensioni precedentemente escluse dal controllo verranno sottoposti al controllo senza alcuna eccezione.

È possibile scegliere un profilo dal menu a discesa Profilo di controllo da utilizzare per il controllo delle destinazioni scelte. Il profilo predefinito è Controllo intelligente. Esistono tre altri profili predefiniti chiamati Controllo menu contestuale, Controllo approfondito e Controllo del computer. Questi profili di controllo utilizzano diversi parametri di ThreatSense. Le opzioni disponibili sono descritte in Configurazione avanzata > Motore di rilevamento > Controlli malware > Controllo su richiesta > parametri di ThreatSense.

Fare clic su Controlla per eseguire il controllo utilizzando i parametri personalizzati configurati dall'utente.

Effettua controllo come Amministratore consente di eseguire il controllo mediante l'account Amministratore. Selezionare questa opzione se l'utente corrente non dispone dei privilegi per accedere ai file appropriati da controllare. Nota: questo pulsante non è disponibile se l'utente corrente non può invocare operazioni UAC come Amministratore.

È possibile visualizzare il rapporto del controllo computer al termine del controllo facendo clic su Mostra rapporto. |