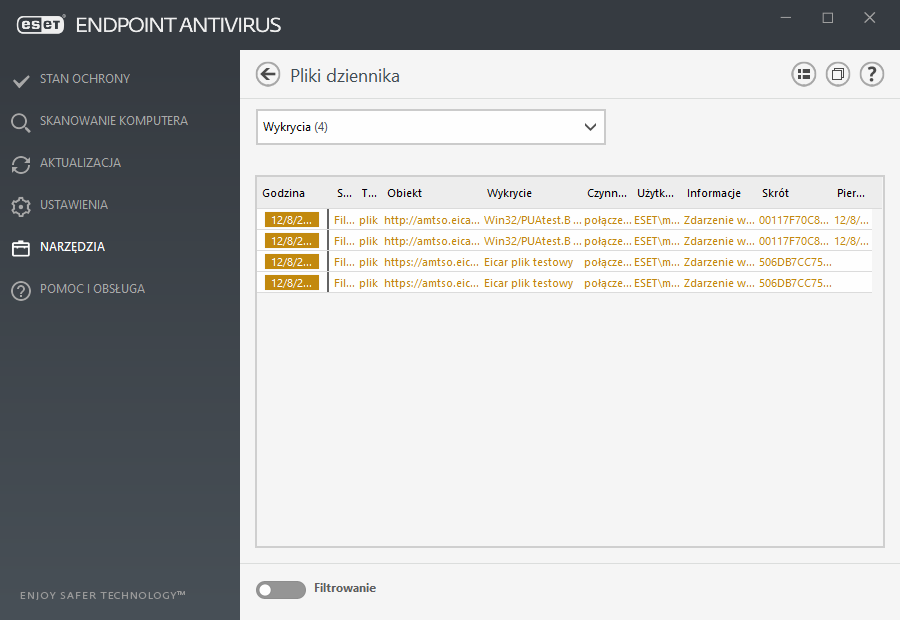

Pliki dziennika

Pliki dziennika zawierają informacje o wszystkich ważnych zdarzeniach, jakie miały miejsce w programie, oraz przegląd wykrytych zagrożeń. Dzienniki są bardzo istotnym narzędziem przy analizowaniu systemu, wykrywaniu zagrożeń i rozwiązywaniu problemów. Dziennik jest aktywnie tworzony w tle i nie wymaga żadnych działań ze strony użytkownika. Informacje są zapisywane zgodnie z bieżącymi ustawieniami szczegółowości dziennika. Możliwe jest przeglądanie komunikatów tekstowych i dzienników bezpośrednio w programie ESET Endpoint Antivirus. Ponadto możliwe jest archiwizowanie plików dziennika.

Pliki dziennika są dostępne z poziomu głównego okna programu po kliknięciu opcji Narzędzia > Pliki dziennika. Wybierz żądany typ dziennika z rozwijanego menu Dziennik. Dostępne są następujące dzienniki:

•Wykrycia — ten dziennik zawiera szczegółowe informacje na temat zagrożeń i infekcji wykrytych przez moduły programu ESET Endpoint Antivirus. Zawiera on między innymi: datę i godzinę wykrycia, nazwę wykrytego obiektu, lokalizację, przeprowadzone działanie oraz nazwę użytkownika zalogowanego w czasie wykrycia infekcji. Dwukrotne kliknięcie dowolnego wpisu dziennika umożliwia wyświetlenie jego szczegółów w oddzielnym oknie. Nieusunięte infekcje są zawsze oznaczone czerwonym tekstem na jasnoczerwonym tle. Usunięte infekcje są oznaczone żółtym tekstem na białym tle. Nieoczyszczone i potencjalnie niebezpieczne lub niepożądane aplikacje są oznaczone żółtym tekstem na białym tle.

•Zdarzenia — wszystkie ważne działania wykonywane przez program ESET Endpoint Antivirus są zapisywane w dzienniku zdarzeń. Dziennik zdarzeń zawiera informacje na temat zdarzeń i błędów, które wystąpiły w programie. Jego zadaniem jest ułatwianie rozwiązywania problemów przez administratorów i użytkowników systemu. Zawarte w nim informacje często mogą pomóc znaleźć rozwiązanie problemu występującego w programie.

•Skanowanie komputera — w tym oknie wyświetlane są wszystkie wyniki skanowania. Każdy wiersz odpowiada jednej operacji skanowania. Dwukrotne kliknięcie dowolnego wpisu powoduje wyświetlenie szczegółowych informacji na temat danej operacji skanowania.

•Zablokowane pliki — zawiera zapisy związane z zablokowanymi plikami, które nie były dostępne przy nawiązywaniu połączenia z ESET Enterprise Inspector. Protokół prezentuje przyczynę i moduł źródłowy, który zablokował plik, a także aplikację i użytkownika, który uruchomił plik. Aby uzyskać więcej informacji, zobacz podręcznik użytkownika online programu ESET Enterprise Inspector.

•Wysłane pliki — zawiera zapisy związane z plikami, które zostały wysłane do analizy w systemie ESET LiveGrid® lub ESET Dynamic Threat Defense.

•Dzienniki audytu — każdy dziennik zawiera datę i godzinę wprowadzenia zmiany oraz jej opis, a także informacje dotyczące typu zmiany, źródła i użytkownika. Więcej informacji zawiera temat Dzienniki audytu.

•System HIPS — zawiera zapisy związane z określonymi regułami, które zostały zaznaczone jako rejestrowane. Pozycje dziennika zawierają informacje o aplikacji, która wywołała operację, wyniku (zezwolenie lub zablokowanie reguły) oraz nazwie utworzonej reguły.

•Ochrona sieci – Dziennik zapory umożliwia wyświetlenie danych dotyczących wszystkich ataków zdalnych wykrytych przez funkcję Ochrona przed atakami z sieci. Zawiera on informacje o wszystkich atakach skierowanych przeciwko danemu komputerowi. W kolumnie Zdarzenie są wymienione wykryte ataki. W kolumnie Obiekt źródłowy znajdują się informacje o intruzie. W kolumnie Protokół podany jest protokół sieciowy wykorzystany podczas ataku. Analiza dziennika zapory może pomóc w odpowiednio wczesnym wykryciu próby zainfekowania komputera, dzięki czemu można zapobiec nieautoryzowanemu dostępowi do systemu. Więcej szczegółowych informacji dotyczących określonych ataków sieciowych można znaleźć w sekcji IDS i opcje zaawansowane.

•Filtrowane witryny internetowe — ta lista jest przydatna do przeglądania listy witryn zablokowanych przez funkcje Ochrona dostępu do stron internetowych. W dziennikach odnotowane są: czas, adres URL, nazwa użytkownika oraz aplikacja, która nawiązała połączenie z daną witryną.

•Kontrola dostępu do urządzeń — zawiera zapisy związane z nośnikami wymiennymi i urządzeniami, które były podłączane do komputera. W pliku dziennika zapisywane są informacje tylko o tych urządzeniach, z którymi są związane reguły kontroli dostępu do urządzeń. Jeśli reguła nie odpowiada podłączonemu urządzeniu, nie jest dla niego tworzony wpis w dzienniku. Znajdują się tu również takie szczegóły jak typ urządzenia, numer seryjny, nazwa dostawcy i rozmiar nośnika (jeśli jest dostępny).

Zaznacz treść dziennika i naciśnij klawisze Ctrl + C, aby skopiować ją do schowka. W celu zaznaczenia większej liczby wpisów należy przytrzymać klawisze Ctrl + Shift.

Kliknij ![]() Filtrowanie umożliwia otwarcie okna Filtrowanie dziennika, w którym można zdefiniować kryteria filtrowania.

Filtrowanie umożliwia otwarcie okna Filtrowanie dziennika, w którym można zdefiniować kryteria filtrowania.

Kliknięcie rekordu prawym przyciskiem myszy umożliwia otwarcie menu kontekstowego. W menu kontekstowym są dostępne następujące opcje:

•Pokaż — umożliwia wyświetlenie w nowym oknie szczegółowych informacji na temat wybranego dziennika.

•Filtruj same rekordy — po aktywacji tego filtru widoczne będą tylko rekordy tego samego typu (diagnostyczne, ostrzeżenia itd.).

•Filtruj — po kliknięciu tej opcji w oknie Filtrowanie dziennika można zdefiniować kryteria filtrowania określonych wpisów w dzienniku.

•Włącz filtr — umożliwia aktywację ustawień filtra.

•Wyłącz filtr — umożliwia wyczyszczenie wszystkich ustawień filtrowania (opisanych powyżej).

•Kopiuj/Kopiuj wszystko — umożliwia skopiowanie danych dotyczących wszystkich rekordów wyświetlanych w oknie.

•Usuń/Usuń wszystko — umożliwia usunięcie wybranych rekordów albo wszystkich wyświetlanych rekordów (konieczne jest posiadanie uprawnień administratora).

•Eksportuj — umożliwia wyeksportowanie danych dotyczących rekordów w formacie XML.

•Eksportuj wszystko — umożliwia wyeksportowanie informacji o wszystkich rekordach w formacie XML.

•Znajdź/Znajdź następny/Znajdź poprzedni — po kliknięciu tej opcji otwarte zostanie okno filtrowania dziennika, gdzie można zdefiniować kryteria filtrowania, aby wyróżnić określony wpis.

•Utwórz wyłączenie — umożliwia utworzenie zaawansowanej konfiguracji wyłączeń przy użyciu kreatora (opcja niedostępna w przypadku wykryć dotyczących szkodliwego oprogramowania).