Trabalhar com o ESET Endpoint Antivirus

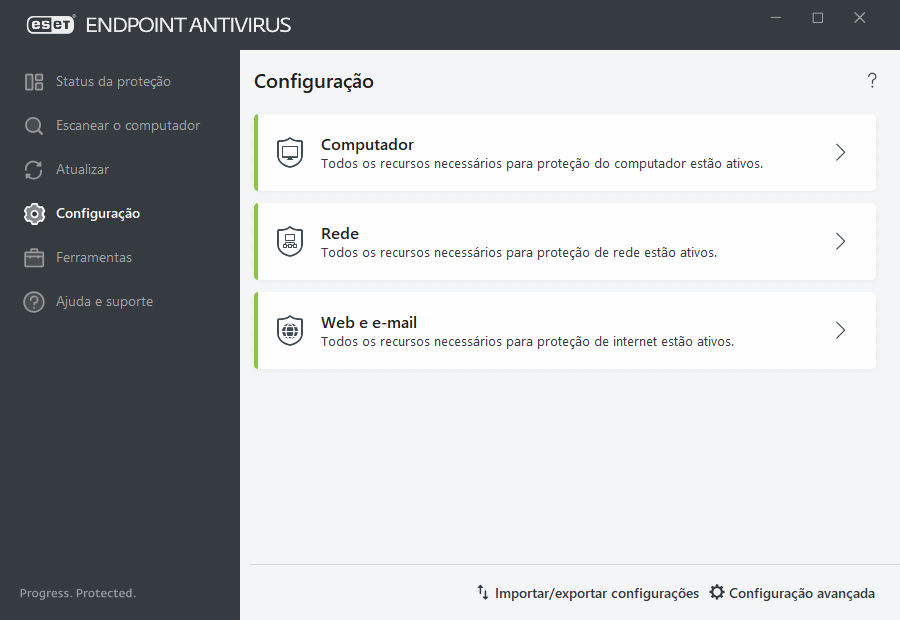

A configuração do ESET Endpoint Antivirus permite ajustar o nível de proteção do computador, da web e e-mail.

Ao criar uma política a partir do Console da Web ESET PROTECT você pode selecionar o sinalizador para cada configuração. Configurações com um sinalizador Forçar terão prioridade e não poderão ser sobrescritas por uma política posterior (mesmo se a política posterior tiver um sinalizador Forçar). Isso garante que essa configuração não será alterada (por exemplo pelo usuário ou por políticas posteriores durante a mesclagem). Para obter mais informações consulte Sinalizadores na Ajuda on-line ESET PROTECT. |

O menu Configurar contém as seguintes seções:

- Computador

- Rede

- Web e email

Na seção Computador, você pode ativar ou desativar os componentes a seguir:

- Proteção em tempo real do sistema de arquivos – Todos os arquivos são escaneados quanto a código malicioso no momento em que são abertos, criados ou executados.

- Controle de dispositivos – Fornece controle automático de dispositivos (CD/DVD/USB/...). Esse módulo permite bloquear ou ajustar filtros/permissões estendidos e define a capacidade de um usuário de acessar e trabalhar com um determinado dispositivo.

- Host Intrusion Prevention System (HIPS) - O sistema HIPS monitora os eventos que ocorrem dentro do sistema operacional e reage a eles de acordo com um conjunto de regras personalizado.

- O Rastreamento de memória avançado - funciona combinado com o Bloqueio de exploit para fortalecer a proteção contra malware feito para evitar a detecção por produtos antimalware através do uso de ofuscação ou criptografia. Por padrão, o scanner de memória avançado está ativado. Leia mais sobre esse tipo de proteção no glossário.

- Bloqueio de exploit – feito para fortalecer tipos de aplicativos comumente explorados como navegadores da web, leitores de PDF, clientes de email e componentes do MS Office. Por padrão, o bloqueio de exploit está ativado. Leia mais sobre esse tipo de proteção no glossário.

- A Escudo Anti-ransomware é outra camada de proteção que funciona como uma parte do recurso HIPS. Você deve ter o sistema de reputação ESET LiveGrid® ativado para a Proteção contra ransomware funcionar. Leia mais sobre este tipo de proteção.

- Modo de apresentação - Um recurso para usuários que pretendem usar o seu software continuamente sem serem perturbados por janelas pop-up e que ainda pretendem reduzir o uso da CPU. Você receberá uma mensagem de aviso (risco potencial de segurança) e a janela do programa principal será exibida em laranja após a ativação do Modo de apresentação.

A seção Rede permite a você configurar a Proteção contra ataque de rede (IDS) e Proteção contra botnet.

A configuração da proteção à web e e-mail permite a você configurar os componentes a seguir:

- Proteção do acesso à Web – Se ativada, todo o tráfego através de HTTP ou HTTPS será rastreado quanto a software malicioso.

- Proteção do cliente de email - Monitora a comunicação recebida através do protocolo POP3 e IMAP.

- Proteção antiphishing - Protege você contra tentativas de adquirir senhas e outras informações confidenciais por sites ilegítimos disfarçados como sites legítimos.

Para desativar os módulos individuais temporariamente, clique na opção verde ![]() ao lado do módulo desejado. Observe que essa ação pode diminuir o nível de proteção do seu computador.

ao lado do módulo desejado. Observe que essa ação pode diminuir o nível de proteção do seu computador.

Para reativar a proteção do componente de segurança desativado, clique na opção vermelha ![]() para retornar um componente a seu estado ativado.

para retornar um componente a seu estado ativado.

Quando a política ESET PROTECT é aplicada, você verá o ícone de cadeado ![]() ao lado de um componente específico. A política aplicada ao ESET PROTECT pode ser substituída localmente depois da autenticação pelo usuário que fez login (por exemplo administrador). Para mais informações consulte a Ajuda on-line ESET PROTECT.

ao lado de um componente específico. A política aplicada ao ESET PROTECT pode ser substituída localmente depois da autenticação pelo usuário que fez login (por exemplo administrador). Para mais informações consulte a Ajuda on-line ESET PROTECT.

Todas as medidas protetivas desativadas dessa forma serão reativadas depois de uma reinicialização do computador. |

Para acessar configurações detalhadas de um componente de segurança específico, clique no ícone de engrenagem ![]() ao lado de qualquer componente.

ao lado de qualquer componente.

Existem opções adicionais na parte inferior da janela de configuração. Para carregar os parâmetros de configuração utilizando um arquivo de configuração .xml ou salvar os parâmetros atuais em um arquivo de configuração, use a opção Importar e exportar configurações. Para obter informações mais detalhadas, consulte Importar/Exportar configurações.

Para opções com mais detalhes, clique em Configuração avançada ou pressione F5.