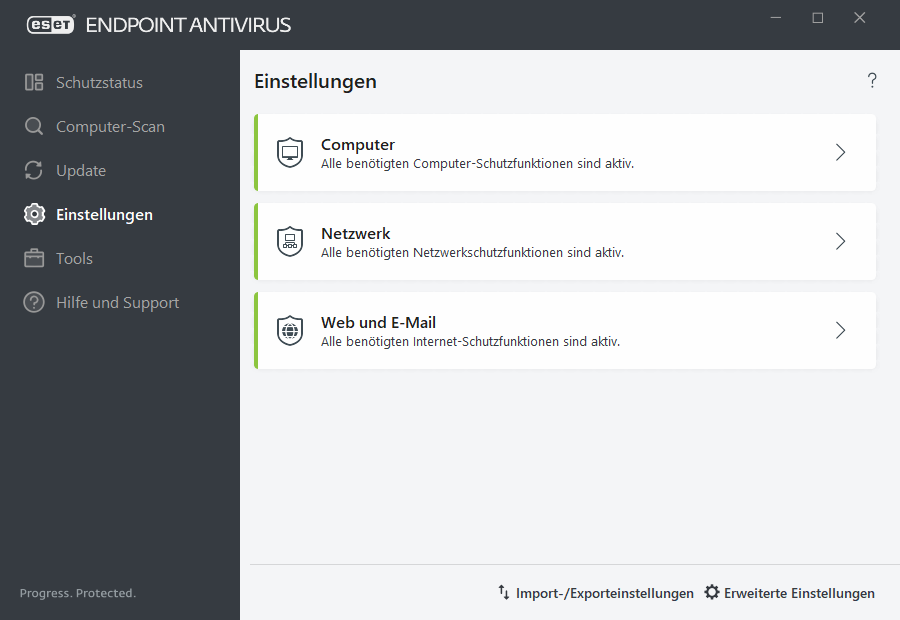

Arbeiten mit ESET Endpoint Antivirus

Im ESET Endpoint Antivirus Menü können Sie die Schutzstufe für Computer, Web und E-Mail anpassen.

Wenn Sie eine Policy in der ESET PROTECT-Web-Konsole erstellen, können Sie Markierungen für einzelne Einstellungen auswählen. Einstellungen mit der Markierung „Erzwingen“ haben Vorrang und können nicht durch eine spätere Policy überschrieben werden (auch wenn diese ebenfalls die Markierung „Erzwingen“ hat). Dies gewährleistet, dass die Einstellung nicht durch Benutzer oder beim Zusammenführen durch spätere Policies geändert wird. Weitere Informationen finden Sie unter Markierungen in der ESET PROTECT-Onlinehilfe. |

Folgende Abschnitte stehen im Menü Einstellungen zur Verfügung:

- Computer

- Netzwerk

- Web und E-Mail

Im Bereich Computer können Sie die folgenden Komponenten aktivieren oder deaktivieren:

- Echtzeit-Dateischutz - Alle Dateien werden beim Öffnen, Erstellen oder Ausführen auf Schadcode gescannt.

- Medienkontrolle - Bietet Methoden zur automatischen Prüfung von Geräten (CD/DVD/USB/...). Mit diesem Modul können Sie Medien bzw. Geräte sperren oder erweiterte Filter- und Berechtigungseinstellungen anpassen und definieren, wie ein Benutzer auf diese Geräte zugreifen und mit ihnen arbeiten kann.

- Host Intrusion Prevention System (HIPS) - Das HIPS-System überwacht Ereignisse auf Betriebssystemebene und führt Aktionen gemäß individueller Regeln aus.

- Die Erweiterte Speicherprüfung bietet im Zusammenspiel mit dem Exploit-Blocker stärkeren Schutz vor Malware, die darauf ausgelegt ist, der Erkennung durch Anti-Malware-Produkte mittels Verschleierung oder Verschlüsselung zu entgehen. Die erweiterte Speicherprüfung ist standardmäßig aktiviert. Weitere Informationen zu dieser Art des Schutzes finden Sie in unserem Glossar.

- Exploit-Blocker - Dieses Modul sichert besonders anfällige Anwendungstypen wie Webbrowser, PDF-Leseprogramme, E-Mail-Programme und MS Office-Komponenten ab. Der Exploit-Blocker ist standardmäßig aktiviert. Weitere Informationen zu dieser Art des Schutzes finden Sie in unserem Glossar.

- Der Ransomware-Schutz ist eine weitere Schutzebene im Rahmen der HIPS-Funktion. Sie müssen das ESET LiveGrid®-Reputationssystem aktivieren, um den Ransomware-Schutz verwenden zu können. Weitere Informationen zu diesem Schutztyp.

- Der Präsentationsmodus ist eine Funktion für Benutzer, die ihre Software ununterbrochen nutzen, nicht durch Benachrichtigung gestört werden und die CPU-Auslastung reduzieren möchten. Nach der Aktivierung des Präsentationsmoduswird eine Warnung angezeigt (erhöhtes Sicherheitsrisiko) und das Hauptfenster wird orange.

Im Bereich Netzwerk können Sie die Funktionen Netzwerkangriffsschutz (IDS) und Botnet-Erkennung konfigurieren.

In den Einstellungen für Web- und E-Mail-Schutz können Sie folgende Komponenten konfigurieren:

- Web-Schutz - Wenn diese Option aktiviert ist, werden alle Daten geprüft, die über HTTP oder HTTPS übertragen werden.

- E-Mail-Client-Schutz - Überwacht eingehende E-Mails, die mit dem POP3- oder dem IMAP-Protokoll übertragen werden.

- Phishing-Schutz - Schützt Sie vor Versuchen unseriöser Webseiten, an Passwörter, Bankdaten und andere sicherheitsrelevante Informationen zu gelangen, indem sie sich als seriöse Webseiten ausgeben.

Zur vorübergehenden Deaktivierung einzelner Module klicken Sie auf dengrünen Schalter ![]() neben dem gewünschten Modul. Beachten Sie, dass dies den Schutz Ihres Computers beeinträchtigen kann.

neben dem gewünschten Modul. Beachten Sie, dass dies den Schutz Ihres Computers beeinträchtigen kann.

Zur Reaktivierung des Schutzes einer deaktivierten Sicherheitskomponente klicken Sie auf den roten Schalter ![]() . Hiermit wird wird die Komponente erneut aktiviert.

. Hiermit wird wird die Komponente erneut aktiviert.

Wenn eine ESET PROTECT-Policy angewendet wurde, sehen Sie ein Sperrsymbol ![]() neben der jeweiligen Komponente. Die von ESET PROTECT angewendete Policy kann nach der Authentifizierung durch einen protokollierten Benutzer (z. B. den Administrator) außer Kraft gesetzt werden. Weitere Informationen finden Sie in der ESET PROTECT-Onlinehilfe.

neben der jeweiligen Komponente. Die von ESET PROTECT angewendete Policy kann nach der Authentifizierung durch einen protokollierten Benutzer (z. B. den Administrator) außer Kraft gesetzt werden. Weitere Informationen finden Sie in der ESET PROTECT-Onlinehilfe.

Alle auf diese Weise deaktivierten Schutzmaßnahmen werden nach einem Neustart des Computers wieder aktiviert. |

Klicken Sie auf das Zahnradsymbol ![]() neben einer beliebigen Komponente, um ausführliche Einstellungen für die jeweilige Sicherheitskomponente zu öffnen.

neben einer beliebigen Komponente, um ausführliche Einstellungen für die jeweilige Sicherheitskomponente zu öffnen.

Am unteren Rand des Fensters „Einstellungen“ finden Sie weitere Optionen. Verwenden Sie die Option Import-/Export-Einstellungen, um die Einstellungen aus einer .xml-Konfigurationsdatei zu laden oder die aktuellen Einstellungen in einer Konfigurationsdatei zu speichern. Ausführliche Informationen hierzu finden Sie unter Import-/Export-Einstellungen.

Klicken Sie auf Erweiterte Einstellungen oder drücken Sie F5, um weitere Optionen anzuzeigen.